Showcase your products from your ShowinBio.

No need to have a website to showcase your products or services on social. With one link and content-generation support from AI, you can show your social product catalog and have customers reach out to you directly via chat. Engaging templates to choose from to personalize your page!

As low as

$2.29/mo *

With an annual term (23% savings)

You pay $27.48 today

Renews Nov 2026 for $2.99/mo ($35.88 total)

Promote your products

Share who you are and what you do with your social audience in just a few clicks. From your social accounts to your portfolio all the way to the products you want to sell, GoDaddy ShowinBio lets you create your company page and show your products from your phone, within minutes.

Start selling

GoDaddy ShowinBio lets your customers browse and choose their preferred products directly from your link in bio landing page. Whether you are about to start or you are already selling, with GoDaddy ShowinBio you will be able to do all this without needing a website.

Engage with your customers

GoDaddy is by your side to make life easier for your customers, too. With ShowinBio, your visitors can choose the product they want, click on it and automatically send you the link through a WhatsApp conversation. All you need to do is close the sale!

Save Time

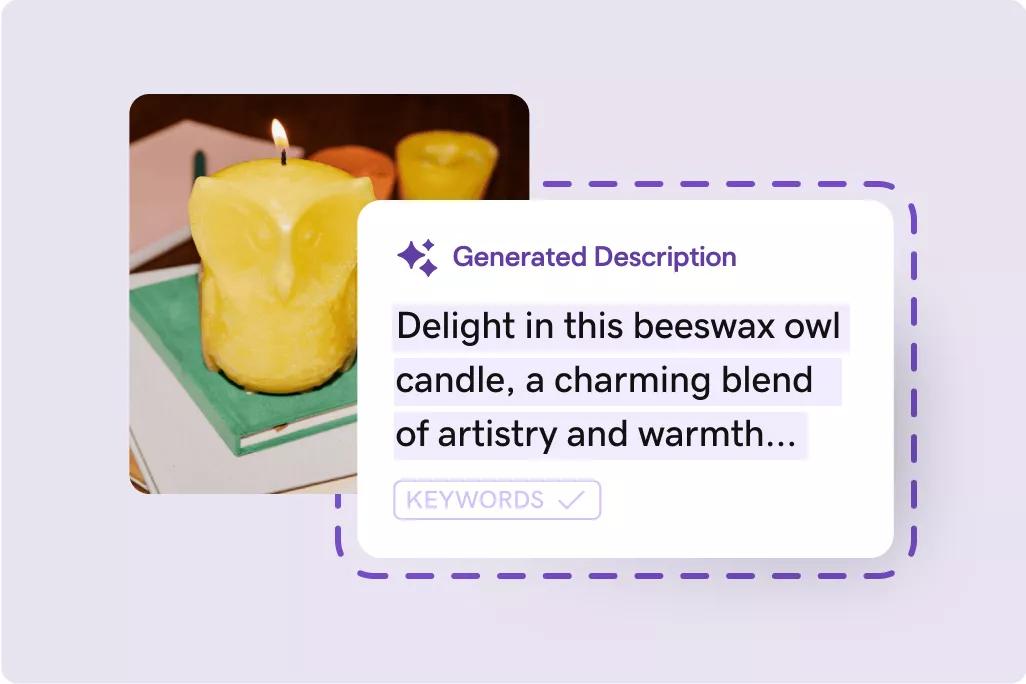

GoDaddy ShowinBio has built-in AI functionality to generate product descriptions and bios, which gives you more time to focus on building your brand, engaging customers, and growing your business. Generate quality product descriptions and compelling bios fast - no tech skills required.

GoDaddy ShowinBio Features

AI content generation

Engaging Templates

Manage all your biosite details

100 Products

Showcase product with videos

Self-serve training materials

Show a social product catalog with one link

No need to have a website to showcase your products or services on social. With one link and content-generation support from AI, you can show your social product catalog and have customers reach out to you directly via chat. Engaging templates to choose from to personalize your page!

Frequently Asked Questions

What is GoDaddy ShowinBio?

Why do I need GoDaddy ShowinBio?

How to create a ShowinBio page?

Can I receive payments directly through GoDaddy ShowinBio?

How many links and products can I add to GoDaddy ShowinBio?

How does the AI built-in functionality in ShowinBio help me?

Trusted by 20+ million customers around the world.

One-stop awesomeness for business!

We use GoDaddy for our business website as well as commerce/payment processing. We get lots of complements on our website which we built in about an hour using a GoDaddy template. We also use their commerce payment processing and it is the BEST! Lowest fees, no per-transaction fee, and the Poynt terminal is so easy to use and dependable.

Shannon Timmons

GoDaddy is the Best!

GoDaddy is my favorite business to purchase and host domains. There customer support is excellent, and all of their products and services and super easy to use. I highly recommend GoDaddy.

Happy Customer

Godaddy has made everything so easy!!

Godaddy has made creating a beautiful & professional looking website so easy! The email setup was quick too. Anytime I've had a question or even once a technical issue they have solved it in minutes! I have been so impressed with the helpfulness I've received since switching to Godaddy! I cannot recommend them enough!!

Crystal H